联网汽车是黑客的一个有利可图的目标。此类汽车内置互联网连接、Wi-Fi 和蓝牙接口,并配备传感器和摄像头,使汽车能够提供更高水平的自主性,从自动泊车到车道校正再到自动驾驶功能。根据研究,到 2021 年底,已售出和运营 2.37 亿辆联网汽车。

这些接口中的每一个都可以被黑客用来渗透到车辆中并进行恶意活动,从打开和关闭车灯到远程打开引擎甚至完全停止车辆。更糟糕的是,由于车型使用相同的硬件架构和软件版本,当黑客发现一个漏洞使他们能够破解一辆汽车时,他们可以通过重复相同的攻击来利用同一车型的所有车辆。

例如,当吉普切诺基在 2015 年 7 月遭到黑客攻击时,克莱斯勒被要求召回 140万辆使用与被黑客攻击相同的信息娱乐系统的车辆。

电动汽车增加了汽车黑客攻击的可能性。EV 提供现代用户体验,它基于更丰富的软件(即更多代码行,意味着更多漏洞)和动态更新软件的方式。

无线更新代表进入车辆核心的后门,网关和高级驾驶辅助系统 (ADAS)。这两种设备都可以访问车辆的安全系统,并提供在驾驶时远程停车的直接路径。

多年前,汽车黑客攻击是由资金雄厚的团队完成的。上面提到的吉普切诺基黑客攻击是由美国国家安全局资助的熟练电车执行的。

随着电动汽车的普及,我们发现汽车黑客攻击变得越来越普遍。利用无钥匙进入漏洞偷车,正成为保险公司头疼的问题。但更重要的是,小型团队和个人正在公布他们如何成功破解电动汽车和联网汽车。

2021 年 4 月,一个德国小团队的成员展示了他们如何使用车辆的 Wi-Fi 渗透汽车。1 月,一名 19 岁的少年分享了他如何远程入侵 15 个国家/地区的 21 辆特斯拉汽车,打开和关闭它们的前灯并打开它们的引擎。5 月,一名美国黑客在博客中记录了他如何黑进了他的现代 IONIQ 汽车。

风险正在堆积。监管机构发布了严格的规定,要求汽车原始设备制造商 (OEM) 在整个汽车生命周期内采用严格的网络安全标准,并将这些标准强加给他们的供应商。

OEM 和供应商必须证明他们在产品设计阶段进行威胁分析和风险评估,在发布前对其产品进行渗透测试,并在生产中监控他们的汽车以检测攻击。

尽管由于此类活动减少了攻击面,但汽车仍然容易受到广泛攻击。

幸运的是,汽车比手机更像是物联网设备。最终用户可以动态更改手机中的软件和应用程序。但汽车是按照制造商定义运行的封闭系统。

因此,可以对车辆的关键系统(可能受到攻击的系统)进行强化和锁定以防止 OEM 未提供的更改。

这种方法使消费者有权获得更高级别的黑客保护。攻击者试图操纵被黑设备以远程控制它。锁定设备或提供有关未经授权的设备更改(例如安装外部代码,即恶意软件)的警报已被证明是保护物联网设备和车辆系统的有效方法。

例如,惠普在 7 月宣布,它使用提供锁定机制的软件保护其商用打印机免受网络攻击。

在此之前,Alpine(一家高端汽车信息娱乐供应商)宣布了类似的机制来保护其终端客户。添加此类锁定软件使 EV OEM 和供应商能够有效地阻止黑客的渗透,并且对最终用户来说是完全无缝的。

消费者在防止汽车遭到网络黑客攻击方面无能为力。因此,汽车原始设备制造商和供应商有责任遵守网络安全法规并采用最先进的软件锁定机制来强化车辆的攻击面。

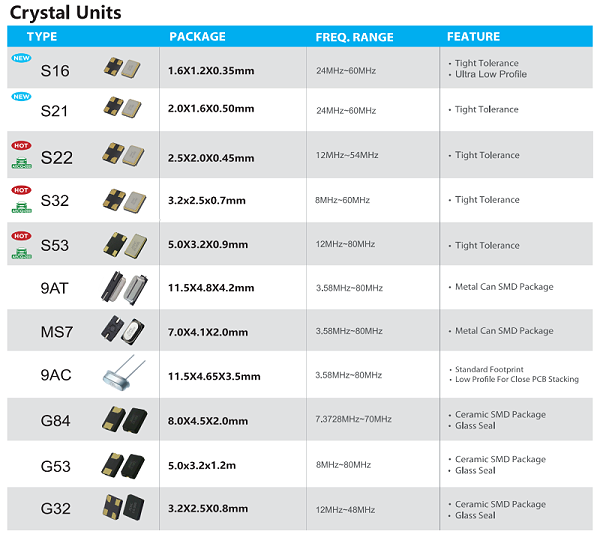

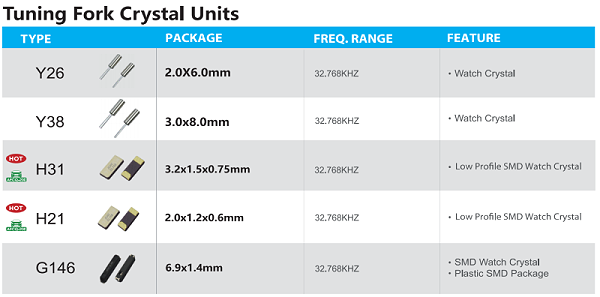

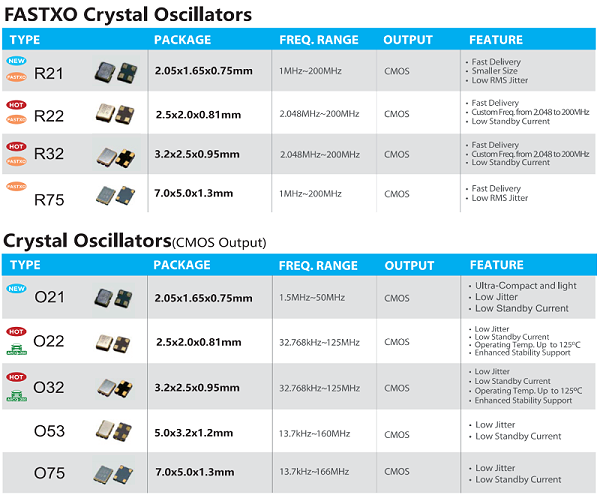

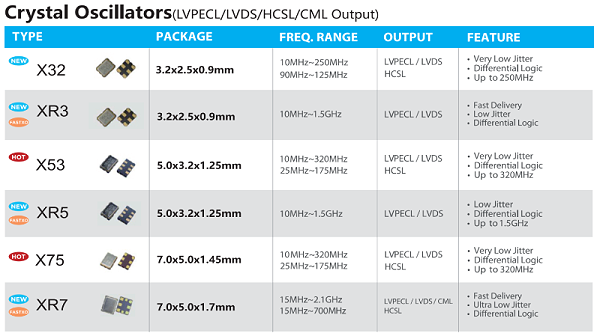

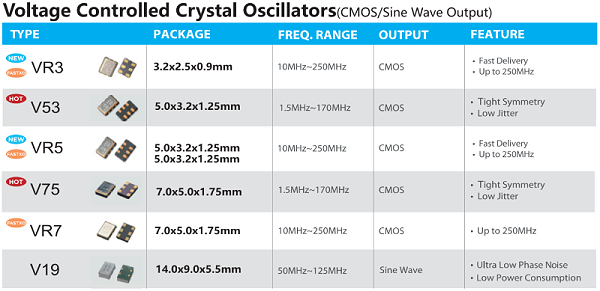

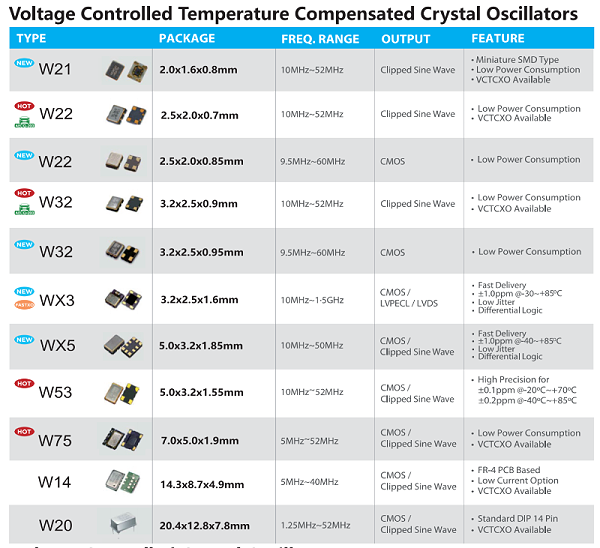

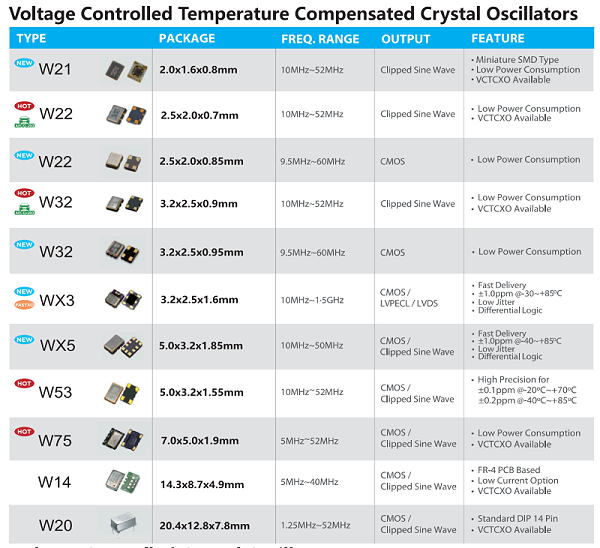

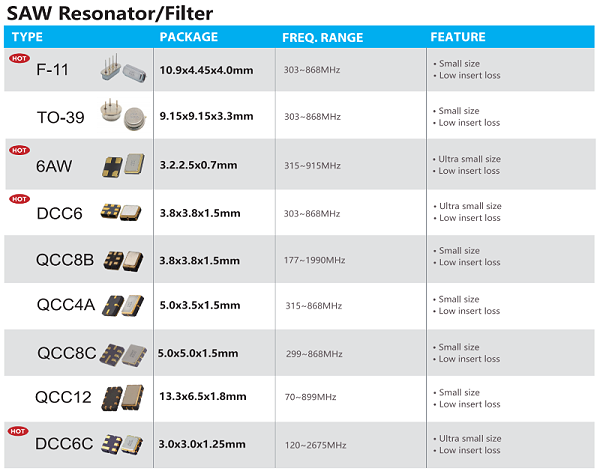

深圳市晶光华电子有限公司 专注石英晶振生产26年,强大的专业团队,服务超过上千家客户,高品质, 年产能6亿PCS,帮助客户选型,免费匹配及测试,交付快;如果您对我们的石英晶振感兴趣,欢迎咨询我们的客服,获取详细资料及报价,我们将为您提供专业贴心的服务。

本文标签: 用软件对付汽车黑客 晶光华有源无源晶振 晶光华VCXO压控晶振 晶光华差分晶振 晶光华石英晶振 晶光华音叉晶振 32.768KHz